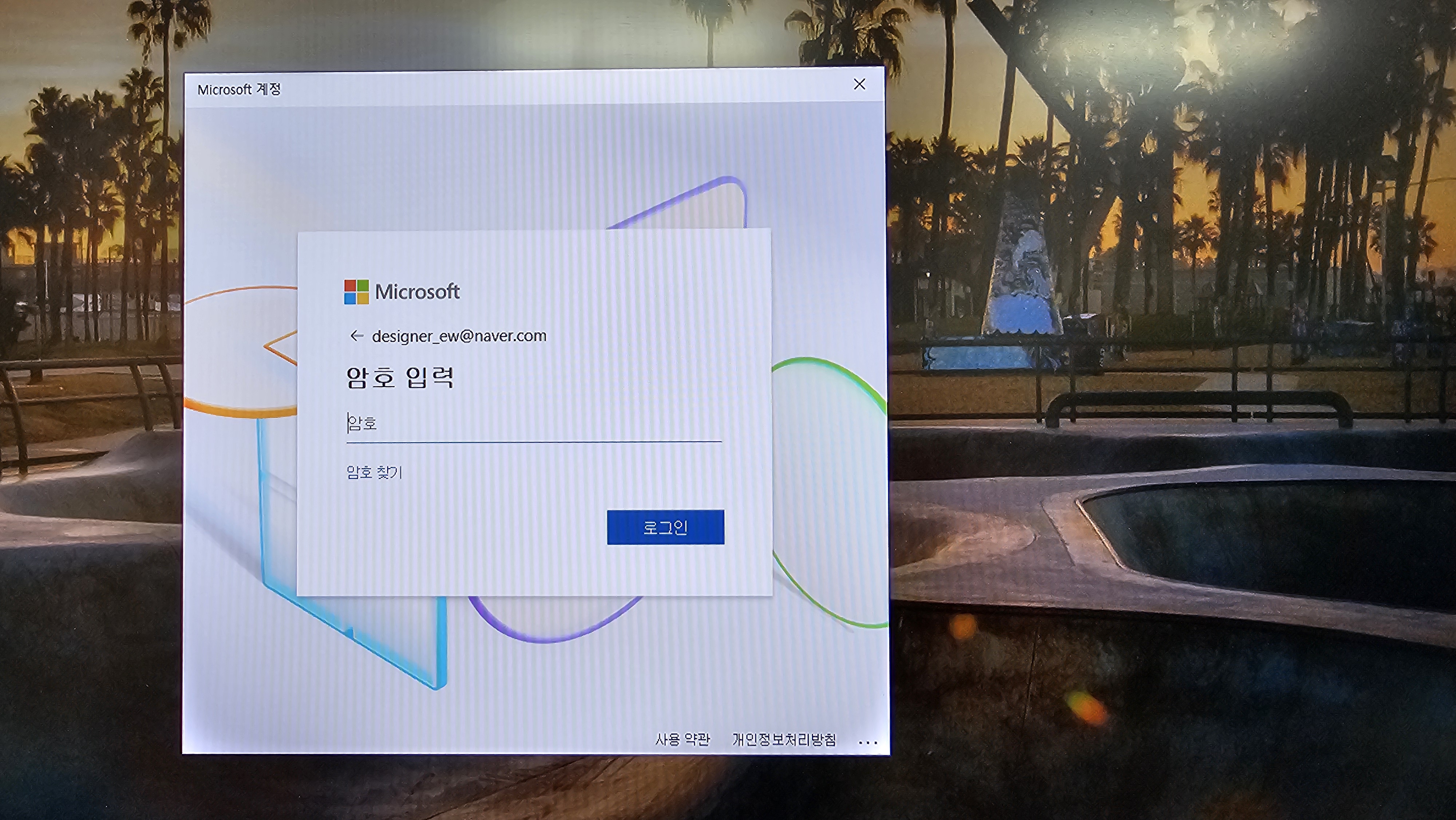

윈도우11 도메인 환경 자동로그인 설정 제한, 우회 가능할까?

도메인이나 기업 네트워크에 연결된 윈도우 PC를 사용하다 보면 부팅할 때마다 로그인 비밀번호를 입력해야 하는 번거로움이 있습니다. 특히 보안 정책이 적용된 환경에서는 자동로그인을 활성화하는 것이 어렵거나 아예 막혀 있는 경우도 많죠. 그렇다고 매번 암호를 입력하기엔 불편하고, 그렇다고 보안을 해제하자니 부담스럽고요.

그럼 윈도우11 도메인 환경에서 자동로그인이 제한되는 이유부터 레지스트리 수동 설정과 그룹 정책 편집기 우회법, 그리고 Azure AD, Intune 등의 최신 관리 체계에서 가능한 대체 방식까지 하나하나 살펴보겠습니다.

도메인 환경에서는 왜 자동로그인이 제한될까?

기업용 PC나 기관에서 제공하는 윈도우 장치는 대부분 도메인(AD 또는 Azure AD)에 연결된 상태로 운영됩니다. 이 경우 보안을 위한 그룹 정책(GPO)이 적용되며, 로그인 자동화나 암호 비활성화 같은 기능은 제한됩니다.

특히 중요한 이유는 다음과 같습니다.

- 인증 강화를 통해 내부 데이터 보호

- 물리적 접근 시 정보 유출 방지

- 보안 사고 발생 시 로그 추적 용이성 확보

이런 이유로 기본적인 netplwiz 자동로그인이나 비밀번호 미설정 옵션은 차단된 경우가 많습니다.

그룹 정책 우회 및 레지스트리 수동 설정 방법

도메인 관리자가 적용한 정책을 일부 사용자 환경에서 제한적으로 우회할 수 있는 방법이 존재합니다. 단, 이 방법은 보안이 약화될 수 있어 사전 동의를 받는 것이 바람직합니다.

1. 로컬 그룹 정책 편집기로 자동 로그인 허용하기

윈도우 키 + R → gpedit.msc 실행 후 아래 경로로 이동:

컴퓨터 구성 > 관리 템플릿 > 시스템 > 로그온

→ “항상 사용자 이름과 암호를 요구” 항목을 “사용 안 함”으로 변경

이후 netplwiz를 통해 자동로그인을 설정하면 로그인 화면을 생략할 수 있습니다.

2. 레지스트리 편집기를 통한 수동 등록

regedit 실행 후 다음 경로 이동:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon여기에 다음 값들을 수동으로 추가 또는 수정합니다:

| 값 이름 | 값 데이터 |

| AutoAdminLogon | 1 |

| DefaultUserName | 도메인 사용자명 (예: john.doe) |

| DefaultPassword | 사용자 비밀번호 |

| DefaultDomainName | 회사 도메인 (예: COMPANY) |

이 설정은 그룹 정책이 덮어씌우기 전까지만 유지됩니다.

대부분은 gpupdate /force 이후 원복될 수 있어 지속성은 장담할 수 없습니다.

Azure AD 및 Intune 환경의 보안 설정

최근에는 Azure Active Directory(Azure AD) 및 Intune(Microsoft Endpoint Manager) 통해 디바이스를 통합 관리하는 환경이 많아졌습니다. 이 경우는 더 철저한 보안 정책이 적용됩니다.

Azure AD 연결 장치 특징

- 조직 계정으로 로그인 필수

- Windows Hello for Business를 통한 PIN/생체 로그인 강제

- 로컬 관리자 권한이 제한된 경우 자동로그인 시도 불가

Intune 정책으로 인해 자동로그인이 막히는 대표 사례

| 정책 항목 | 효과 |

| Require Windows Hello for login | PIN 또는 생체인식 로그인 강제 |

| Password expiration policy | 주기적 암호 변경 필요 |

| Block non-compliant settings | 레지스트리 수동 설정 시 동기화로 원복됨 |

이 경우에는 로컬 설정으로 우회가 불가능하고, 관리자에게 예외 정책을 요청하거나 로컬 계정 별도로 생성해 제한된 용도로 사용하는 방법만 가능합니다.

자동로그인이 어렵다면? 대체 가능한 편의 기능 3가지

- PIN 코드 로그인

암호보다 빠르고, 기기 내에서만 유효하기 때문에 보안도 유지됩니다. - 지문/얼굴 인식 (Windows Hello)

생체정보를 기반으로 하여 빠르고 안전하게 로그인할 수 있습니다. - 보안키(FIDO2) 사용

USB 보안키로 인증하여 키만 꽂으면 로그인 완료됩니다.

물리적 분리로 보안도 강화됩니다.

도메인 환경이나 Azure AD 기반의 장비를 사용할 때 자동로그인 설정은 자유롭지 않지만, 대체할 수 있는 방법은 여전히 존재합니다. 윈도우 Hello, 보안키 인증, PIN 로그인 등의 기능을 적극 활용하면 매번 로그인하는 번거로움을 줄이면서도 보안을 유지할 수 있죠.

단, 레지스트리 수정이나 그룹 정책 변경은 반드시 조직 정책을 위반하지 않는 선에서 진행해야 하며, 무단 설정 변경은 보안 위반 및 징계 사유가 될 수 있으니 유의하세요.

보안키(FIDO2) 설정으로 로그인 자동화 대체하기

자동로그인을 사용할 수 없는 환경에서 보안키(FIDO2)는 매우 효과적인 대안입니다.

특히 Windows Hello와 결합하면 암호 입력 없이 물리적 인증만으로 빠르게 로그인할 수 있어요.

보안키(FIDO2)란?

FIDO2는 USB 또는 NFC 기반의 물리적 인증 장치로, 비밀번호 없이도 윈도우 및 웹사이트에 로그인할 수 있게 해주는 보안 기술입니다. 주요 브랜드로는 YubiKey, Feitian, SoloKey 등이 있고, 윈도우10 이상에서 공식 지원됩니다.

보안키 설정 방법

- 보안키 준비 및 삽입

USB 포트를 통해 보안키를 PC에 연결합니다. - 설정 → 계정 → 로그인 옵션 → 보안키 선택

'보안키 설정'을 클릭하고 설정 절차를 진행합니다. - PIN 등록 및 지문(지원 모델일 경우) 설정

PIN은 보안키 자체에 설정되며, 이후 로그인 시 보안키와 PIN 입력으로 인증이 완료됩니다. - 도메인 또는 Azure AD 계정에 연동

일부 회사 계정은 조직 계정과 보안키 인증을 연동할 수 있으며, IT 부서 설정에 따라 가능합니다.

보안키 장점

- 비밀번호 유출 위험 없음

- USB 제거 시 보안 유지 가능

- 타인 사용 원천 차단

Azure AD 환경에서 로컬 관리자 계정 만드는 방법

도메인 환경에서는 로컬 계정이 비활성화되어 있는 경우가 많지만, Azure AD 환경에서는 로컬 계정을 별도로 만들어 관리자 권한을 줄 수 있는 방법이 존재합니다.

관리자 권한 로컬 계정 생성 방법

CMD 또는 PowerShell 관리자 권한 실행

윈도우 키 → cmd → 우클릭 후 관리자 권한 실행

로컬 사용자 계정 생성

net user NewAdminUser P@ssw0rd! /add관리자 그룹에 계정 추가

net localgroup administrators NewAdminUser /add계정 활성화 상태 확인

net user NewAdminUser이렇게 하면 Azure AD와는 별도로 독립적인 관리자 권한 계정을 갖게 되며, 자동로그인이나 로컬 설치 작업 시 사용할 수 있습니다.

주의 사항

- Intune 정책에 따라 일정 시간 후 자동으로 계정이 삭제되거나 비활성화될 수 있음

- IT 관리자가 로컬 관리자 생성을 차단해두었을 경우, 위 명령이 작동하지 않을 수 있음

Intune 보안 정책 해제 요청 시 유의할 점

기업이 Microsoft Intune을 통해 보안 정책을 관리하고 있다면, 개인의 판단으로 설정을 바꾸기는 어렵습니다. 이 경우 다음과 같은 절차로 요청을 시도해보세요.

해제 요청 전 준비할 내용

- 자동로그인 또는 PIN 설정이 왜 필요한지 명확한 업무 사유 정리

- 대체 보안 조치(예: FIDO2, TPM 기반 저장 등)를 병행하겠다는 보안 준수 방안 제시

- 본인의 장비 또는 개인 사용자 환경임을 명시(관리 대상 장비가 아닐 경우)

예외 요청 시 주의사항

- GPO 또는 Intune 정책은 사용자 단위보다 장치 단위로 적용됨

- 정책 해제를 위한 요청은 일반적으로 IT 관리자 또는 보안 담당자의 승인이 필요

- 해제된 후에도 정책 동기화 주기에 따라 다시 적용될 수 있음

(회사 포털 앱을 통해 수동 동기화 해제 확인 가능)

정리하며

윈도우 자동로그인이 제한된 환경에서는 단순 설정 변경으로 해결하기 어려운 구조적인 보안 체계가 작동 중입니다. 하지만 이를 무리하게 우회하기보다는 인증을 간편화하면서 보안은 유지할 수 있는 방법들을 활용하는 것이 현실적인 접근이죠.

보안키(FIDO2), Windows Hello, 로컬 관리자 계정 생성 등은 사용자의 편의성을 높이는 동시에 보안 정책을 해치지 않는 방향으로 잘 설계된 대안입니다.

단순한 로그인 우회를 넘어, 기업 환경에서도 스마트하고 합법적인 사용자 경험을 만드는 방법, 앞으로도 계속 공유해드릴게요.